T1070-004-win-文件删除

来自ATT&CK的描述

攻击者可能会删除其入侵活动所留下的文件。攻击者在系统上丢弃创建的恶意软件、工具或其他可能会留下痕迹的非本机文件。这些文件的删除可以在入侵过程中进行,也可以作为入侵后的过程中进行,以最大程度地减少攻击者留下的足迹。

主机操作系统中提供了一些工具来执行清除,但攻击者也可以使用其他工具。其中包括本机cmd函数(例如DEL),安全删除工具(例如Windows Sysinternals SDelete)或其他第三方文件删除工具。

测试案例

检测日志

windows security

windows sysmon

测试复现

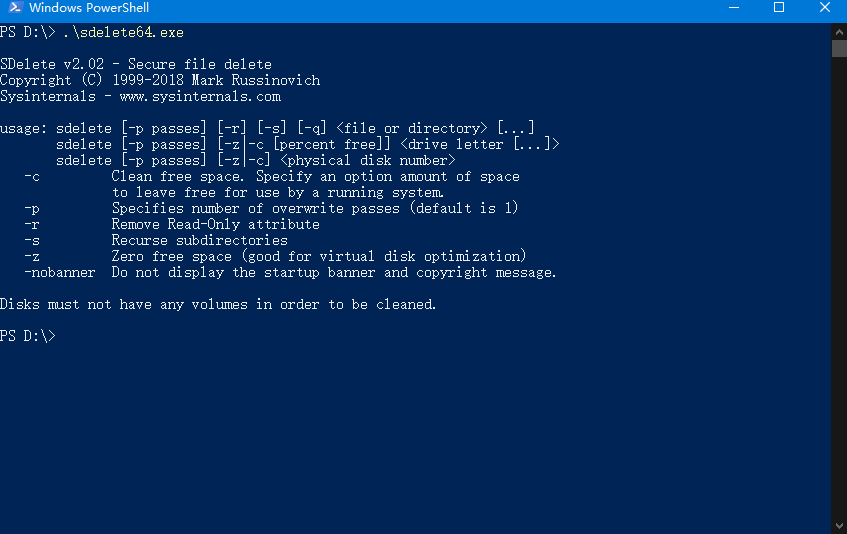

命令行工具,你需要在cmd或powershell中调用它。

用法:

sdelete [-p passes] [-r] [-s] [-q] <file or directory> [...]

sdelete [-p passes] [-z|-c [percent free]] <drive letter [...]>

sdelete [-p passes] [-z|-c] <physical disk number>

-c 清理可用空间。 指定选项空间量 留给正在运行的系统免费使用。

-p 指定覆盖次数(默认为1)

-r 删除只读属性

-s 递归子目录

-z 零可用空间(适用于虚拟磁盘优化)

-nobanner 不显示启动标语和版权信息。磁盘必须没有任何卷才能被清理。

测试留痕

暂无

检测规则/思路

在业务环境中找到与良性命令行功能(例如DEL或第三方实用程序或工具)相关的事件的情况很少见,具体取决于用户群和系统的典型使用方式。监视命令行删除功能以及相关使二进制文件,或攻击者可能会使用的删除文件进行关联,可能会帮助安全人员检测到恶意活动。另一个好的做法是监视攻击者可能会引入的企业网络中系统上尚未存在的已知删除和安全删除工具。某些监视工具可能会收集命令行参数,但可能无法捕获DEL命令,因为DEL是cmd.exe中的本机函数。

splunk规则

index=windows source=”WinEventLog:Microsoft-Windows-Sysmon/Operational” (EventCode=1 Image IN (“*\\sdelete.exe” , “*\\vssadmin.exe” , “*\\wmic.exe” , “*\\bcdedit.exe” , “*\\wbadmin.exe”))

index=windows source=”WinEventLog:Microsoft-Windows-Sysmon/Operational” (EventCode=1 Image=”*\\vssadmin.exe” CommandLine=”*Delete Shadows*”)

index=windows source=”WinEventLog:Microsoft-Windows-Sysmon/Operational” (EventCode=1 Image=”*\\wmic.exe” CommandLine=”*shadowcopy delete*”)

index=windows source=”WinEventLog:Microsoft-Windows-Sysmon/Operational” (EventCode=1 Image=”*\\bcdedit.exe” CommandLine IN (“*bootstatuspolicy ignoreallfailures*” , “*recoveryenabled no*”))

index=windows source=”WinEventLog:Microsoft-Windows-Sysmon/Operational” (EventCode=1 Image=”*\\wbadmin.exe” CommandLine=”*Delete*”)

建议

如果你对windows有足够多的了解,那么相信你也知道应该如何去用Windows日志进行分析此类攻击行为,比如依靠4688中的进程和命令行参数进行检测分析。

参考推荐

MITRE-ATT&CK-T1070-004

https://attack.mitre.org/techniques/T1070/004/

windows使用sdelete安全的删除文件